- DATEV-Community

- :

- Hardware, Software und Installation

- :

- Technisches zu Software

- :

- VIWAS Aktualisierung

- RSS-Feed abonnieren

- Thema als neu kennzeichnen

- Thema als gelesen kennzeichnen

- Lesezeichen

- Abonnieren

- Stummschalten

- Drucker-Anzeigeseite

DATEV wünscht allen

Fröhliche WeihnachtenVIWAS Aktualisierung

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Hallo an alle, die noch auf Server 2016 oder 2012 arbeiten,

wir haben diese Woche das Problem, dass bei allen Kunden mit den genannten Betriebssystemen die VIWAS-Aktualisierung seit einigen Tagen nicht mehr erfolgt ist. Es funktioniert nur eine manuelle Aktualisierung wie hier beschrieben https://www.datev.de/web/de/service-und-support/software-bereitstellung/download-bereich/manueller-download-fuer-viwas-ab-version-11-x/ .

Können noch mehr VIWAS-Anwender dieses Problem bestätigen?

Viele Grüße

Ralf Jacob

Gelöst! Gehe zu Lösung.

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

ja , bei uns auch. Manuell hat leicht geflucht, hat aber geklappt

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Ja, bei uns auch. Seit 01.04. gibt es im Datev-Repository keine neuen Signaturen. In der McAfee Repositoryverwaltung ist leider nur Datev aktiv, NAI ist inaktiv und lässt sich auch nicht dauerhaft aktivieren.

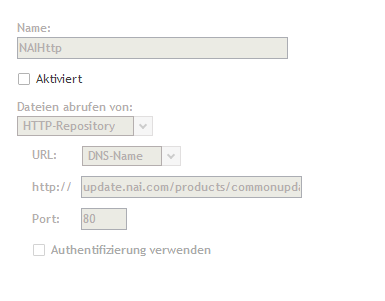

Wir haben dann einen neuen Repositoryeintrag angelegt mit der URL: update.nai.com/products/commonupdater

Dieser bleibt auch aktiv und die Aktualisierung läuft wieder.

Im Datev Dok.-Nr.: 1003305 vom 29.03. steht auch, dass mit der aktuellen Viwas Version nur noch vom McAfee-Repository aktualisiert werden kann. Schade, dass das deaktiviert wurde...

Wir werden jedenfalls in Kürze Viwas nun deinstallieren (war eigentlich für den Sommer geplant).

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

@stralau10245 schrieb:...

Wir werden jedenfalls in Kürze Viwas nun deinstallieren (war eigentlich für den Sommer geplant).

Die De-Installation von ViWAS ist im Regelfall in 5 min. erledigt. Da sich der Microsoft Defender in diesem Fall automatisch aktiviert muss für den Virenschutz noch nicht einmal ein Drittanbieterprodukt verwendet werden.

Der MS Defender hat auch noch den Vorteil, dass er bei Updateinstallationen der DATEV-Software nicht deaktiviert werden muss - das ist zumindest meine Beobachtung die ich mache, wenn ein Client neu aufgesetzt werden muss und daher der Virenscanner / Firewall eines Drittanbieters nach Installation der DATEV-Software auf den Client aufgespielt wird.

Es gibt meiner Meinung nach daher derzeit keinen Grund weiter auf ViWAS zu setzen.

Über Wasser zu gehen und Software nach einer Spezifikation zu entwickeln ist einfach – wenn beides eingefroren ist. - Edward V. Berard

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

einen Grund gibt es aber noch, bei Windows 2012R2 gibt es keinen MS Defender.

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Für Windows 2012 R2 ist End-of-Life für Oktober 2023 angekündigt Neue Optionen für SQL Server 2012 und Windows Server 2012 – Ende des Supports - Microsoft Lifecycle | Microsoft Learn

Daher muss der sowieso zeitnah ausgetauscht werden. Also nur ein temporäres Argument für den Server, nicht für die Clients.

Über Wasser zu gehen und Software nach einer Spezifikation zu entwickeln ist einfach – wenn beides eingefroren ist. - Edward V. Berard

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

richtig, aber noch nicht jetzt.

Bei mir ist die Neuinstallation für Mitte Mai geplant, bei anderen im Sommer.

Und da Viwas abgekündigt ist, wird es dann bestimmt nicht mehr auf den neuen Server installiert werden.

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Danke für die Info, das mit dem Repositoryeintrag von NAI hatte ich auch schon festgestellt, aber der lies sich bei mir auch nicht aktivieren. Auf die Idee mit dem neuen Eintrag war ich noch nicht gekommen.

Komisch nur, das bei den Servern unter 2019 dieser Eintrag aktiv ist und es damit funktioniert.

Viele Grüße

Ralf Jacob

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Ärgerlich, dass von DATEV nur die Info gekommen ist, dass VIWAS zum 31.10. abgekündigt ist, aber keine Information, dass es vorher bereits Probleme mit den Virensignaturen gibt.

Oder habe ich da etwas übersehen?

Die Info wäre ja nicht ganz unwesentlich ...

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Die De-Installation von ViWAS ist im Regelfall in 5 min. erledigt. Da sich der Microsoft Defender in diesem Fall automatisch aktiviert muss für den Virenschutz noch nicht einmal ein Drittanbieterprodukt verwendet werden.

Ich glaube das sollte man vorsichtshalber prüfen, so wie ich mich erinnern kann gab es in älteren DATEV-Anleitungen zu Serverinstallation eine Einstellung in der lokalen Gruppenrichtline, den Defender zu deaktivieren.

Viele Grüße

Ralf Jacob

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Vielleicht ist die Datev auch überrascht und es gibt deshalb zu diesem Thread noch keine Wortmeldung der Datev.

Ergänzt: Dafür kommt gerade eine andere ganz wichtige Nachricht der Datev eingetrudelt:

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Inzwischen wurde das Dokument https://apps.datev.de/help-center/documents/1003305 dazu von DATEV aktualisiert.

Viele Grüße

Ralf Jacob

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Wir sind leider auch von dem Problem betroffen.

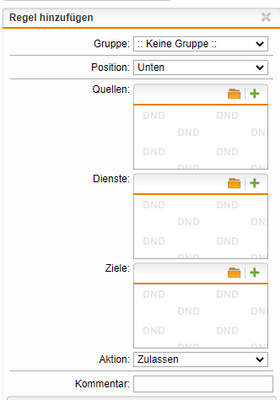

Kann mir jemand sagen oder per Screenshot zeigen, wo ich die Regel bei einer Sophos SG Firewall hinterlegen muss und was genau ich eintragen muss?

Muss es unter Network Protection --> Firewall --> Neue Regel?

Vielen Dank!

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

@Datev

Ehrlich gesagt finde ich das Schweigen der Datev hier unglaublich. Ein Hinweis von Kollegen auf ein Datevdokument (vielen Dank an die Kollegen dafür) entlässt die Datev nicht aus der Verantwortung, ein funktionstüchtiges VIWAS bereitzustellen (ist ja im Mehrwertpaket enthalten). Dafür muss es dann zumindest ein Patch geben.

Denn so kann das ja wohl nicht laufen:

Voraussetzung:

Sie benötigen für die Lösung tiefgreifende IT-Kenntnisse und Administrator-Rechte. Wenden Sie sich im Bedarfsfall an Ihren Techniker vor Ort oder einen DATEV Solution Partner.

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

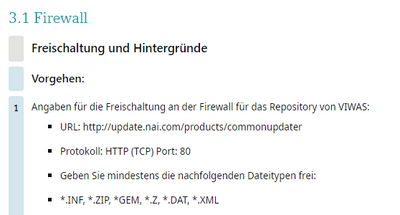

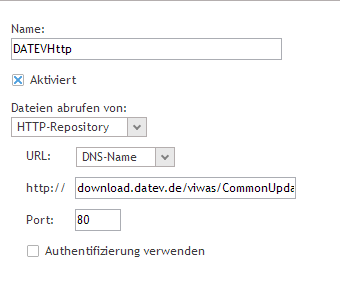

Ich musste wie im DATEV Hilfe-Center, Dok.-Nr. 1003305 unter Punkt 3 Abschnitt 4 beschrieben, das Repository "Update.nai.com/products/commonupdater" manuell hinzufügen. Ein Aktivieren des vorhandenen "NAIHttp" Repository hat nicht gereicht, da es nach Speichern der Einstellungen wieder deaktiviert war. Nach dem Hinzufügen haben die Updates wieder geklappt.

Wurde das bisher genutzte Datev Repository "http://download.datev.de/viwas/CommonUpdater" etwa im Vorfeld der VIWAS Abkündigung bereits stillgelegt (bei man. Aufruf kommt ein 404)? Wenn ja, finde ich das (und auch die Kommunikation dazu), seitens Datev etwas, hmm, sehr määääh 🙄

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Nicht @DATEV. Das bekommt keiner mit 😉.

@Stefan_Maetz passt hier eher: Abkündigung von DATEV VIWAS: Marktausstieg zum 31.10.2023

www.metalposaunist.de

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Vielen Dank @dstoll . Das Vorgehen hat bei mir auch geklappt.

Folgender Eintrag ist bei mir aktiviert aber funktioniert ja ganz offensichtlich nicht:

Dieser Eintrag war bei mir deaktiviert:

Jetzt stellt sich die Frage, wie es dazu kommen konnte. Die letzte erfolgreiche Aktualisierung hat vor 6 Tagen stattgefunden. Was ist in der Zwischenzeit bei Datev passiert? Warum funktioniert der Datevhttp Eintrag nicht mehr? Und warum wurde der andere Eintrag deaktiviert?

Ich selber bin bisher noch nie in diesen Einstellungen gewesen.

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Hallo liebe Community,

nachdem die Ursachenforschung in diesem Fall ein bisschen gedauert hat, möchte ich jetzt versuchen, Klarheit zu diesem Thema zu schaffen:

- Wir haben zum 31.03. planmäßig das DATEV-eigene Repository für Virensignaturen abgeschaltet. Um das vorzubereiten, haben wir bereits im vergangenen Jahr im Rahmen eines VIWAS-Update das offizielle McAfee/Trellix-Repository in der Konfiguration hinterlegt. Wenn das VIWAS-Repository nicht verfügbar ist, nutzt VIWAS dann automatisch das Repository von McAfee/Trellix. Das funktioniert beim größten Teil der VIWAS-Installationen einwandfrei.

- Ab Version 11.45 haben wir das McAfee/Trellix-Repository als primäre Quelle für Virensignaturen hinterlegt. Im Changelog der VIWAS-Version 11.45 wurde darauf hingewiesen, dass wir die Reihenfolge ändern. Im Fall von nötigen Firewall-Freischaltungen kann sich hier das Problem ergeben, dass zunächst keine aktuellen Signaturen abgerufen werden können. Wie schon erwähnt findet sich im Hilfe-Dokument 1003305 die Anleitung dazu.

- In einer bestimmten Konstellation verhindert vermutlich die McAfee/Trellix-Komponente von VIWAS ein Überschreiben der Repository-Konfigurationsdatei. Dadurch wird das Repository von McAfee nicht aktiviert. In unseren umfangreichen Tests ist das Szenario nicht aufgetreten und kann auch aktuell nicht von uns reproduziert werden.

- Der hier bereits beschriebene Workaround hat in allen Servicefällen, die bei uns aufgetreten sind, funktioniert.

Wenn Sie betroffen sind und beim Umsetzen des Workarounds Hilfe benötigen, können Sie sich gern an den VIWAS-Service wenden.

Störungskommunikation übergreifend | DATEV DMS | MyDATEV Kanzlei (Kommunikation)

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Die Begründung ist für mich sehr grenzwertig, da es um sehr sicherheitsrelevante Dinge geht.

Die meisten von uns sind keine Administratoren (auch ich nicht) und daher muss der Virenscanner funktionieren. Schließlich bezahlen wir dafür Geld.

Warum wird also bereits zum 31.03. das DATEV-eigene Repository abgeschaltet und nicht erst zum normalen Abkündigungstermin von VIWAS zum 31.10.?

Seit wann weiß Datev denn von dem Problem wenn die "Ursachenforschung" anscheinend schon länger dauert? Warum wird man als Nutzer nicht informiert?

Ich möchte gar nicht wissen, wie viele VIWAS Nutzer von dem Problem nach wie vor nichts wissen und seit Tagen keine aktuellen Virendefinitionen erhalten haben?

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Moin und großen Dank in die Runde!

Jetzt haben auch wir wieder Aktualisierungen erhalten. Ohne die Community hätten wir noch länger auf dem Schlauch gestanden. DATEV entwickelt sich leider immer mehr zum Beschaffer unnötiger Probleme und damit verbundener Arbeitsstunden in den Kanzleien. Es wird wohl niemand verstehen oder rechtfertigen können, warum die bisherige Quelle nicht bis zur Laufzeitende von VIWAS bestehen blieb.

Schöne Ostern den fleißigen Helfern!

WF

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Hallo Herr Maetz,

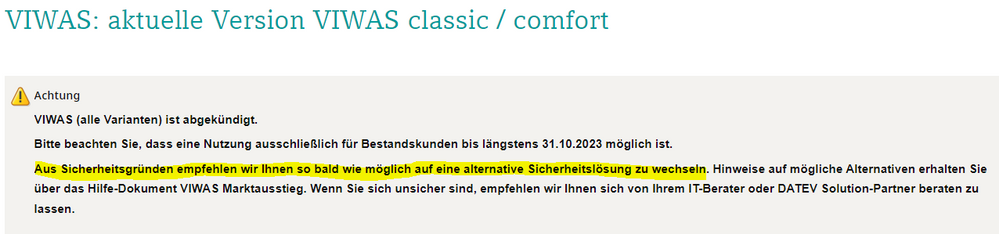

in den Hilfedokument steht, dass der Einsatz von Viwas möglichst bald beendet werden sollte:

Ist das wahr? Von Sicherheitsbedenken der Datev beim Einsatz von VIWAS hatte ich bisher nichts gehört und wenn das wahr sein sollte, müsste der Einsatz sofort beendet werden.

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Hallo @Gelöschter Nutzer,

es bestehen unsererseits keine Sicherheitsbedenken beim Einsatz von VIWAS bis zum 31.10.2023. Alle potenziellen Sicherheitslücken in VIWAS und der dafür verwendeten Software von Trellix, die bis dahin bekannt werden, werden von uns überprüft und bereinigt, sofern sie uns betreffen.

Zum Beispiel die heute Morgen bekannt gewordene Sicherheitslücke im Trellix Agent (heise.de) wird bereits geprüft und ggf. behoben.

Alle Sicherheitslücken, die nach dem 31.10. bekannt werden, beheben wir nicht mehr. Mit dem von Ihnen zitierten Satz wollen wir darauf hinweisen, dass es aus unserer Sicht nötig und sinnvoll ist, ein sicherheitsrelevantes Programm wie z.B. einen Virenscanner möglichst frühzeitig auszutauschen, um genügend Vorlauf und Eingewöhnungszeit mit einem neuen Produkt sicherzustellen.

Störungskommunikation übergreifend | DATEV DMS | MyDATEV Kanzlei (Kommunikation)

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Denke dieses Statement hilft, wird aber im oben aufgeführten Screenshot so nicht wiedergegeben.

Problematisch finde ich, wenn durch Veränderungen der Konfiguration und die (unangekündigte) Abschaffung des ursprünglichen Updatepfades potenzielle Sicherheitslücken entstehen. Wie erwähnt, bewirbt bzw. bewarb Datev das VIWAS quasi als den Scanner für nicht so IT-affine Nutzer.

Hier ist also Vorsicht geboten, wenn der Updatezyklus beschädigt werden kann. Auch würde ich grundsätzlich erwarten, dass der datevseitige Updateweg bis zum Abkündigungstermin verfügbar bleibt. Warum sollen die Nutzer vor der Deinstallation jetzt noch ihre Firewalls und Programme umkonfigurieren?

Ich finde hier wurde schon recht unglücklich agiert ...

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

16.0 VIWAS auf Clients neu installiert und es ging wieder.

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Ehrlich gesagt finde ich das Verhalten der Datev unmöglich in diesem Fall!

Ich betreue eine Kanzlei im Familienumfeld und habe zufällig mitbekommen (kleines Ausrufezeichen bei VIWAS), daß keine Aktualisierungen erfolgen. Über die Suche bin ich dann ebenfalls erst beim Datev KB Artikel gelandet (in dem ich mir die Erkenntnisse aus diesem Thread gewünscht hätte) und dann in der Community.

Das Datev hier nicht proaktiv auf die Anwender zugeht, halte ich für einen Skandal! Würde Datev haftbar zu machen sein für einen erfolgreichen Cyberangriff aufgrund veralteter Signaturen? Zumindest die Aufforderung, die Einstellungen zu prüfen und der Workaround hätten kommuniziert werden MÜSSEN!

In den nun mehr 25 Jahren meiner Datev Betreuung habe ich leider eine stetige Abnahme der Qualität feststellen müssen...

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Toll gemacht... Exakt ein PC hat aktuelle Signaturen. Übrigens der PC, auf dem vor Zeiten ViWas deinstalliert wurde und wo es sich neu einnistete.

Alle anderen PC im Netz hängen auf dem Stand 5118/31.3.23.

Muß man Derartiges wirklich täglich kontrollieren?

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Moin @Stefan_Maetz

ein paar Fragen hätte ich hierzu noch, die vielleicht auch andere interessieren.

Wir haben zum 31.03. planmäßig das DATEV-eigene Repository für Virensignaturen abgeschaltet.

Warum eigentlich? Das hätte man doch einfach bis Oktober noch laufen lassen können.

Ab Version 11.45 haben wir das McAfee/Trellix-Repository als primäre Quelle für Virensignaturen hinterlegt.

Das hat ganz offensichtlich bei nur wenigen so geklappt.

Warum wurde als die Probleme bekannt wurden nicht einfach das DATEV-Repository wieder eingeschaltet?

Wie schon erwähnt findet sich im Hilfe-Dokument 1003305 die Anleitung dazu.

In dem Dokument findet sich aber keine Laienverständliche Anleitung zum manuellen Anlegen des Repositorys.

Und warum findet sich im Abschnitt Ursache keine Silbe zu wahren Grund - der mutwilligen Abschaltung des DATEV-Repositorys?

freundliche Grüße aus Berlin,

F.Lange

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Hallo liebe Community,

bitte entschuldigen sie die verspätete Antwort. Nachvollziehbarerweise führt die aktuelle Situation bei einigen von Ihnen zu Verärgerung, weswegen ich unser Vorgehen gerne nochmal erklären und Ihre Fragen beantworten möchte.

Den VIWAS-Marktausstieg haben wir unter anderem deshalb beschlossen, um Kapazitäten auf anderen Entwicklungsaktivitäten bündeln zu können. Die Zeit für Wartung und Pflege des eigenen Repository wollten wir schneller für andere Aktivitäten nutzen können, um zukünftige DATEV-Produkte voranzubringen. Entsprechend haben wir nach eingehender Prüfung beschlossen, das DATEV-Repository abzuschalten, da es zum aktuellen Zeitpunkt keine technischen Vorteile gegenüber dem Standard-Trellix-Repository hat.

Das in dieser Konstellation aufgetretene Hauptproblem ist die Tatsache, dass sich in einigen Fällen das Trellix-Repository nicht aktivieren lässt.

Uns ist bewusst, dass das Problem individuell zu teils hohem Aufwand in den Kanzleien führt. Insgesamt sind (Stand heute) 0,3% aller VIWAS-Vertragsinhaber betroffen - die Anzahl der Kunden mit diesem Problem ist aktuell (knapp 3 Wochen nach Abschaltung unseres Repository) noch zweistellig. Wir gehen also davon aus, dass die überwiegende Mehrheit der Kunden nicht betroffen ist.

In den allermeisten Fällen, bei denen unser (inzwischen weiter verbessertes) Hilfedokument nicht zum Erfolg führte, war es uns möglich, im persönlichen Service eine schnelle Lösung herbeizuführen. Insofern sind wir aktuell der Ansicht, dass ein "Wiedereinschalten" des DATEV-Repository aus Kosten-Nutzen-Sicht nicht sinnvoll ist.

Wenn Sie weitere Fragen oder besondere Konstellationen haben, die mehr Unterstützung benötigen (z.B. den Workaround aus dem Hilfedokument bei vielen Endgeräten ausführen), melden Sie sich gern im VIWAS-Service.

Störungskommunikation übergreifend | DATEV DMS | MyDATEV Kanzlei (Kommunikation)

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

Sehr geehrter Herr Maetz,

vielen Dank für die Stellungnahme.

ich stimme Ihnen zu, daß die ReAktivierung des Datev Repository aus Kosten Nutzen Sicht suboptimal ist. Allerdings geht es hier um die Datensicherheit in der Kanzlei. Die Folgen eines erfolgreichen Cyberangriffs aufgrund veralteter Signaturen wären fatal und hätten erhebliche finanzielle und rechtliche Auswirkungen. Hätte die Datev dann die Haftung übernommen?

Weiterhin würde mich interessieren, wie Sie auf eine zweistellige Anzahl betroffener Kanzleien kommen? Sie können ja nur die Fälle kennen, die einen Servicekontakt eröffnet haben. Viele IT Kollegen oder Berufsträger haben das Problem durch Eigenrecherche gelöst, was sich auch in den Kommentaren hier im Forum ablesen lässt. Die Aktualisierung des Hilfedokuments ist insofern folgerichtig.

In der von mir betreuten Kanzlei ist das Problem nur an den drei Rechnern nicht aufgetreten, die unlängst erneuert wurden.

Ich gehe davon aus, daß fast alle Kanzleien betroffen sind und wundere mich darüber, daß Datev noch nicht proaktiv über das Problem informiert hat. Wer weiß, wem das Thema bislang noch gar nicht aufgefallen ist…

Mit freundlichen Grüßen

Carsten Lehmann

- Als neu kennzeichnen

- Lesezeichen

- Abonnieren

- RSS-Feed abonnieren

- Beitragslink

- Als unangemessen melden

@Grobi schrieb:

Die Folgen eines erfolgreichen Cyberangriffs aufgrund veralteter Signaturen wären fatal und hätten erhebliche finanzielle und rechtliche Auswirkungen.

Ich glaube nicht, dass das die Realität ist. Ein Cyberangriff passiert sicher nicht wegen veralteter Signaturen. Liest sich leider so, als wenn das die letzte Bastion ist, die Häcker überwinden müssten aber ich bin der Meinung, dass das wohl Pillefitz ist.

Anders kann ich mir Western Digital-Hack: Angreifer haben 10 Terabyte gestohlen, fordern Lösegeld nicht erklären. Hat WD also nur seine Virensignaturen nicht aktuell gehalten? 🤔

Oder Cyberangriff auf die IT der Stadt Rodgau – Details offen gelegt (April 2023) Mit was auch immer muss man sicherstellen, dass solche E-Mails den Mitarbeitern erst gar nicht erreichen. Und selbst tagesaktuelle Signaturen helfen dann im Zweifel nicht, wenn man bei einer neuen Welle ganz oben mitsurft, die kein Antiviren Programm bisher kennt.

Auch hier wage ich zu bezweifeln, dass veraltete Signaturen final die Ursache waren: Cyberangriff auf Rheinmetall (April 2023) – Zivilgeschäft betroffen

Wäre ich DATEV oder eine Cyberversicherung würde ich mir das erstmal ganz genau anschauen, was wirklich final die Ursache / Quelle des Häcks war.

www.metalposaunist.de